主页 > imtoken钱包苹果手机下载 > SDN私有交换(十):绿盟科技深度解读WanaCry

SDN私有交换(十):绿盟科技深度解读WanaCry

前言

5月12日晚,“WannaCry”勒索病毒爆发,全球近百个国家遭受大规模网络攻击。 攻击者利用MS17-010漏洞向用户机器的445端口发送精心设计的网络数据包。 启用远程代码执行。 受害者电脑中大量文件被加密,解密文件需要比特币。相关事件时间线如下

☘ WannaCry 1.0 于 2017 年 2 月被发现,但并未引起重视

☘ 2017.3.14 Microsoft MS17-010修复6个SMB漏洞

☘ 2017.4.14 EternalBlue漏洞利用代码泄露

☘ 2017.5.12 WannaCry 2.0勒索病毒出现

☘ 2017.5.12 MalwareTech注册switch域名,蠕虫传播速度放缓

☘ 2017.5.14 出现2个变种二进制补丁

现对事件进行详细说明,目录如下:

一、蠕虫的攻击过程

2、蠕虫启动安装逻辑分析

3.关键勒索加密过程分析

4、蠕虫勒索解密过程分析

五、数据恢复方法分析

6.解决方案

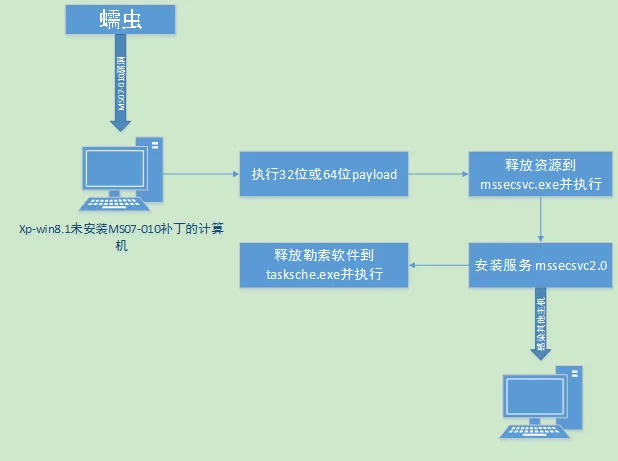

1 蠕虫的攻击过程

美国国家安全局泄露的工具

2017 年 4 月 14 日,Shadow Brokers 泄露了一批新的 NSA 方程式工具,包括涉及多个 Windows 系统服务的远程命令执行工具,其中包括“永恒之蓝”攻击程序。 EternalBule 工具影响 WinXP、Vista、Win7 和 Win2003/2008。 恶意代码会扫描打开 445 文件共享端口的 Windows 机器。 无需用户任何操作,不法分子就可以植入勒索软件,远程控制木马、虚拟货币矿机等恶意程序。

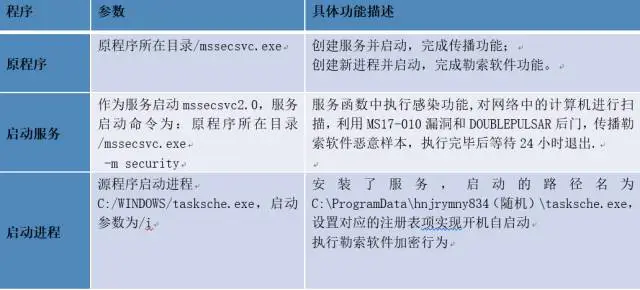

2 Worm启动及安装逻辑分析

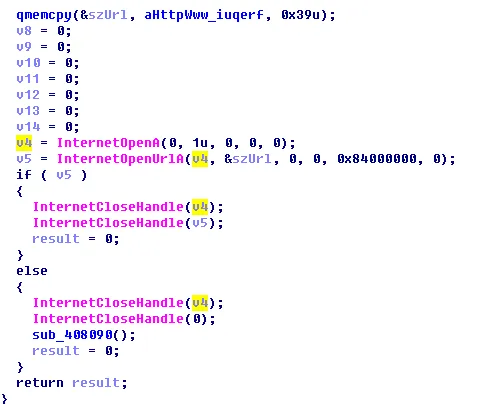

“杀开关”

硬编码域地址

勒索病毒启动成功后,会开始从资源段解压释放文件。 解压密码为WNcry@2ol7。 发布的文件和函数列表如下:

3键勒索加密过程分析

蠕虫释放一个加密模块到内存中,并直接在内存中加载DLL。 DLL 导出一个函数 TaskStart 来启动整个加密过程。

遍历要加密的文件

遍历期间要排除的路径或文件夹名称

在遍历文件的过程中,会获取文件信息(大小等),根据后缀名,按照下表的规则对文件进行分类(类型):

从Z到C倒序遍历盘符,遍历两次,第一次遍历本地盘符(跳过光驱),第二次遍历移动盘符,分别调用EncryptFolder加密文件夹EncryptFolder函数是一个递归函数,递归遍历文件夹,收集文件信息,如下图所示:

加密过程

加密过程是通过RSA+AES的方式完成的。 加密过程如下图所示:

使用的密钥概述:

加密后的文件格式为:

在加密过程中,程序会随机选择一些文件,使用内置的RSA公钥进行加密。 这里的目的是解密一些由解密程序免费提供的文件。

可以免费解密的文件路径在文件f.wnry中

随机数填充和去除:

为了对抗文件恢复软件,WanaCrypt在完成加密后,会对它认为重要的文件填充随机数,然后将文件移动到指定的临时文件夹目录下删除。

1、桌面下小于200M的文件,我的文档,用户文件夹,全部加密,用原文件填充。

2、其他目录下小于200M的文件,不填入,直接删除,或移动到临时目录(C盘下的“%TEMP%”文件夹比特币有密钥怎么提取,根目录下的“$RECYCLE”文件夹其他盘符的目录”文件夹)。

3、移动到临时目录的文件重命名为%d.WNCRYT,加密程序每隔30秒调用taskdl.exe删除临时目录中的这些文件。 对于移动失败的文件,WanaCrypt 会将其设置为隐藏属性并重启删除。

填充逻辑:

☘ 如果文件小于0x400,直接覆盖相应长度的随机数。

☘ 如果文件大于0x400,则覆盖文件末尾0x400处的文件。

☘ 再次将文件指针重新定位到文件头,将随机数写入大小为0x40000的缓冲区,直到文件结束。

4 蠕虫勒索解密过程分析

比特币支付解密流程

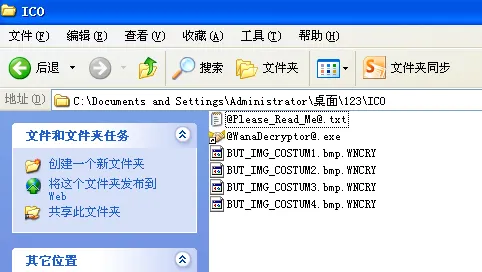

1、中毒后,电脑中的文件会被加密成后缀为.wncry的文件。

2.弹出提示框提示用户支付比特币地址

3.购买比特币并支付到该比特币钱包后,通过病毒洋葱网的匿名通信通道将支付钱包地址发送给病毒作者

4. 如果作者在匿名网络上在线,点击“检查付款”会收到一条确认信息。 此时解密的密钥会通过匿名网络发回。

5. 然后选择decrypt对文件进行解密。

6、解密完成后,仍有可能被再次感染。 病毒不会标记解密的机器。

解密过程

f.wnry中记录的文件是黑客用来展示解密效果的,可以直接在本地解密。

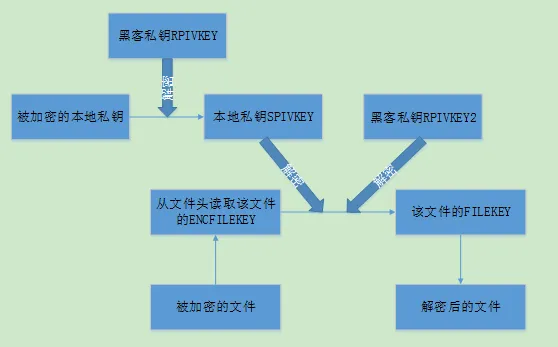

如果其他文件需要解密,点击check payment后,本地的00000000.eky和00000000.res文件信息会通过Tor上传到服务器,服务器使用作者自己的私钥RPIVKEY解密,并发出本地私钥 SPIVKEY ,在本地保存为 00000000.dky。 得到本地私钥SPIVKEY后,即可完成对磁盘中剩余文件的解密。

5 数据恢复方法分析

数据恢复不等于解密

此次爆发的勒索病毒WannaCry至今未公开私钥。 从黑客使用的加密技术来看,除非对本地私钥进行解密得到对称密钥,否则无法实现解密,而本地私钥是需要通过黑客的私钥进行解密的。 在这种情况下,减少用户损失的唯一方法就是通过数据恢复技术而不是解密技术来恢复数据。

恢复只读文件

在某些情况下,它不会在加密后删除文件。 由于恶意软件不可能直接加密或修改只读文件,因此 WannaCry 会复制这些文件并创建加密版本。 原文件虽然没有被移动,但却被赋予了隐藏属性。 要恢复原始数据,受害者只需要恢复其正常属性即可。

从系统盘(C盘)恢复文件

如果没有解密密钥,则无法恢复存储在桌面或文档文件夹等重要文件夹中的文件,因为 WannaCry 的设计目的是在恢复文件之前用随机数据覆盖原始文件。 其他存放在系统盘重要文件夹之外的文件,可以使用数据恢复软件从临时文件夹中恢复。 原始文件将移动到 %TEMP%\%d.WNCRYT(%d 用于递增计数)。 这些文件包含原始数据,不会被填充覆盖。

从非系统驱动器恢复文件

对于非系统磁盘,WannaCry 勒索软件会创建一个隐藏的“$RECYCLE”文件夹并将原始文件加密并移动到该目录。 只需使该文件夹可见和隐藏即可恢复文件。 另外,部分文件因被占用而无法移动。 此时,原始文件仍位于同一目录中,以便通过高级数据恢复软件恢复不安全删除的文件。

在 Windows XP 下

法国Quarkslab研究员阿德里安·吉内(Adrien Guinet)5月18日表示,如果Windows XP系统感染WannaCry勒索病毒,用户可以自行解密数据。 Goodnet 发布了一款名为 Wannakey 的软件。 他说,该软件帮助他发现了实验室中受感染的 Windows XP 计算机所需的数据解密密钥。

该勒索软件使用集成在 Windows 中的 Microsoft Cryptography API(应用程序编程接口)来处理多项功能,包括为文件生成加密和解密密钥。 创建并获取密钥后,API 在大多数 Windows 版本中清除密钥。 但是,Windows XP 版本的 API 无法清除密钥。 因此比特币有密钥怎么提取,用于生成本地密钥的主序列可能会保留在内存中,直到计算机关闭并重新启动。 WannaKey 可以扫描 Windows XP 系统内存并提取相关信息。 “如果幸运的话(即相关的内存块没有被重新分配或清除),这些主要序列可能仍然驻留在内存中,”Goodnet 说。